Windows va se doter d’une API pour les fournisseurs tiers de clés d’accès

Le 10 octobre à 09h18

2 min

Sécurité

Sécurité

Windows 11 gère les clés d’accès (passkeys) depuis un moment maintenant. Ces dernières permettent de remplacer les mots de passe. Elles se présentent comme une solution plus simple et plus sécurisée, car elles ne peuvent pas être volées et servir à des accès frauduleux. Elles sont largement soutenues dans l’industrie, notamment par Apple, Google et Microsoft.

Cette dernière a justement annoncé une évolution importante à venir pour Windows. Une API est en travaux pour permettre aux éditeurs tiers d’intégrer leur propre service de clés d’accès.

« Microsoft travaille en étroite collaboration avec 1Password, BitWarden et d'autres sur l'intégration de cette fonctionnalité afin d'offrir aux utilisateurs une intégration transparente des fournisseurs de clés tierces dans Windows 11. Vous pourrez utiliser sous Windows 11 la même clé que celle que vous avez créée sur votre appareil mobile et, ensemble, nous pouvons relever le niveau de sécurité des connexions avec les clés de sécurité », explique ainsi l’entreprise.

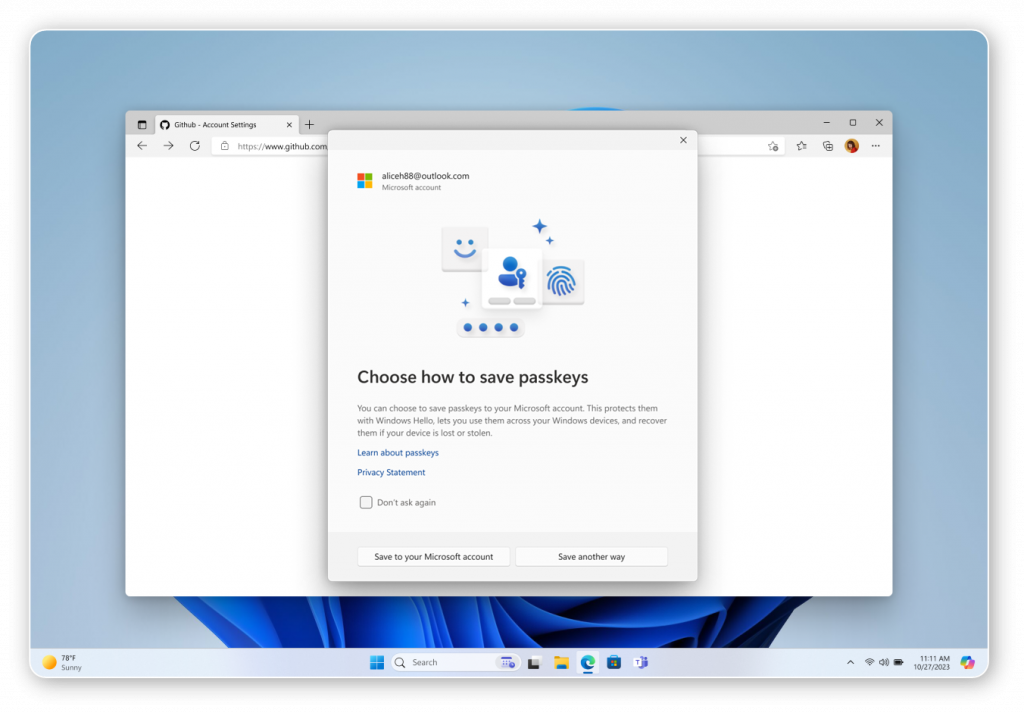

Parallèlement, Microsoft travaille sur son interface utilisateur, en particulier celle de Windows Hello. L’intégration permettra à ce dernier, lorsque l’on se connectera à un site prenant en charge les clés d’accès, d’apparaitre automatiquement pour proposer l’enregistrement de la clé dans le compte Microsoft, ou une autre méthode. Après quoi, l’accès à la clé réclamera une identification biométrique ou le code PIN pour les futures connexions.

Enfin, l’éditeur mettra en place une synchronisation des clés d’accès entre tous les appareils, afin que leur utilisation soit transparente. Microsoft assure que les clés seront protégées par le TPM et que leur synchronisation sera chiffrée de bout en bout.

Des avancées importantes donc, car le maniement des clés d’accès n’est pas toujours évident, notamment dans le cas d’un environnement hétérogène. La situation est plus simple sur les appareils mobiles, car Android et iOS permettent de déclarer facilement un gestionnaire de mots de passe et de clés d’accès par défaut.

Le 10 octobre à 09h18

Commentaires (5)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousLe 10/10/2024 à 09h51

Je peux comprendre le besoin de synchronisation (il faut l'avouer, cela a un côté pratique). Mais cela signifie donc que les données confidentielles et qui devaient rester dans une enclave sécurisée peuvent en sortir. L'enclave n'est donc plus si sécurisée que cela.

Qui plus est, en cas de perte d'une clé d'accès, la suppression des clés d'authentification qu'elle contient auprès des différents services invalidera toutes les autres clés d'accès avec laquelle elle est synchronisée. Est-ce vraiment le comportement souhaité ?

Le 10/10/2024 à 10h41

Le 10/10/2024 à 13h19

Le 10/10/2024 à 13h54

Modifié le 10/10/2024 à 16h14

J'ai bien compris le changement de paradigme: on ne peut sauvegarder l'enclave qui par définition est isolée ; il faut alors démultiplier le facteur tiers (fido, smartphone, etc).

Mais pour les PC Windows ? Comment peut-on gérer la défaillance matérielle ? Peut-on rajouter une autre puce TPM ? Choisir une puce externe et non interne ?

Une solution propriétaire qui irait sauvegarder les clés chez l'éditeur est complètement exclue (coucou bitlocker)